Onderzoekers van Talos Security Intelligence and Research Group (dochterbedrijf van Cisco) hebben een stukje malware ontdekt met de naam Rombertik, die we het beste kunnen omschrijven als een psychotische kleptomaan met suïcidale neigingen. Ben Baker en Alex Chiu, twee onderzoekers die in het team van Talos werkten, hebben ontdekt dat Rombertik zich nest in de browser van het slachtoffer, een beetje zoals een parasiet dat zou doen. Vervolgens speelt deze malware login gegevens en andere gevoelige informatie door naar een externe server.

Maar het is niet de manier van werken wat deze malware bijzonder maakt. Want de methode om gegevens te verzamelen zijn grotendeels afhankelijk van social engineering en de goedgelovigheid van de zwakste schakel in het systeem, namelijk de mens.

Analyseren en debuggen

Het bijzondere maar gelijk gestoorde van deze malware gebeurt later, namelijk wanneer het ontdekt wordt. De twee onderzoekers schreven: “Wanneer de malware detecteert dat het geanalyseerd of gedebugd wordt zal het overgaan tot vernietiging van de master boot record (MBR).” Kortom, je computer opnieuw installeren is de enige optie die dan nog rest.

Log vervuiling

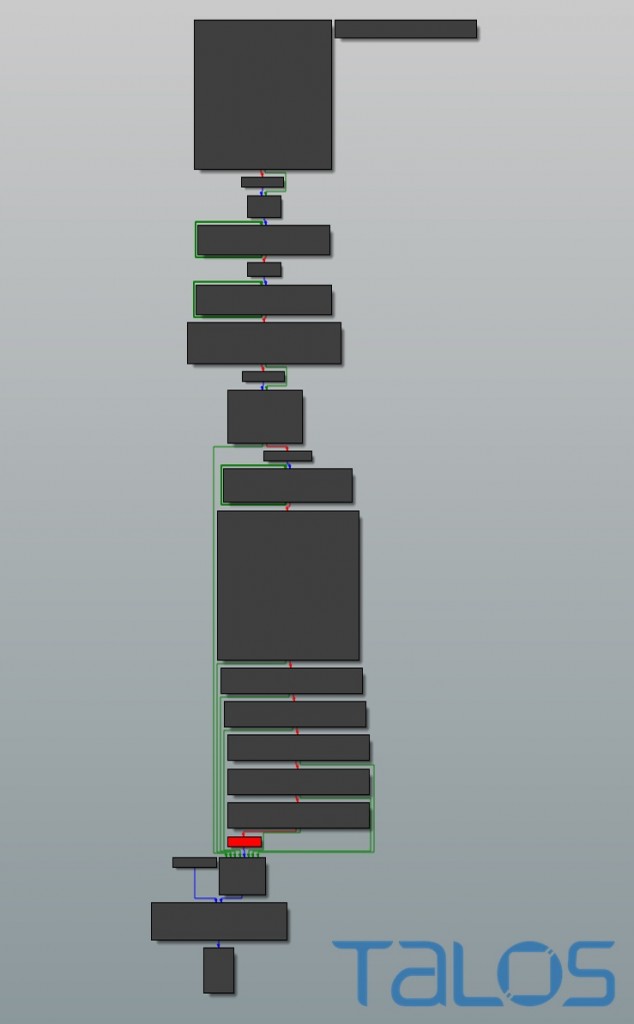

Nog een mooi extraatje van deze malware is het uitvoeren van overbodige opdrachten. Voordat de malware wordt geïnstalleerd voert de executable extreem veel opdrachten uit, om op die manier analysetools te overladen met data. Hieronder zie je een flowchart van in totaal 23 codeblokken, die verantwoordelijk zijn voor het schrijfproces van één byte naar het geheugen. Dit doen ze dan 960 miljoen keer met meer dan 335.000 API-calls. Dit komt erop neer dat wil je de logs nakijken op sporen van Rombertik, je een logbestand krijgt van meer dan 100GB binnen luttele seconden.

Gebrek aan rechten

Het is mogelijk dat Rombertik op jouw computer niet genoeg rechten heeft om je MBR te vernietigen. Mooi, zul je denken maar niks is minder waar. Wanneer Rombertik niet genoeg rechten heeft om je MBR te vernietigen zal het je complete home folder versleutelen en de computer opnieuw opstarten.

Volgens David Emm (onderzoeker bij Kaspersky Lab) is dit geen nieuw gedrag voor malware: “Het vernietigen van gedeeltes van een hard disk of het corrumperen van data was een methode die veel toegepast werd in de jaren 90, oftewel een tijd waar veel cyber-vandalisme aanwezig was (Michelangelo, Dark Avenger, Maltese Amoeba, Chernobyl). Tegelijkertijd is het ook een methode die tegenwoordig veel wordt toegepast door ‘wipers’ (Shamoon) om geïnfecteerde systemen te saboteren. Het versleutelen van data werd veel gebruikt in ‘old school’ aanvallen (One-Half bijvoorbeeld) maar is een belangrijke feature geworden binnen de hedendaagse ransomware.”

Een prachtige uitdaging dus voor onderzoekers van malware, want het is een ware puzzel. Maar voor de gewone PC gebruikers hebben we een paar tips. Zorg ervoor dat je antivirus software up to date is, je niet op verdachte links klikt of verdachte bijlagen opent.